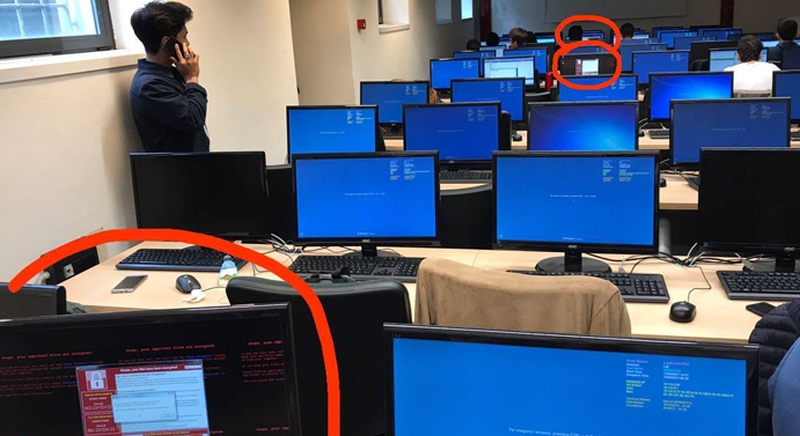

12 Mayıs’ta dünya çapında birçok kuruluşu etkileyen WannaCry saldırısı Türkiye’de çok fazla ses bulmasa da etkilenen kişilerin olduğu söyleniyor.

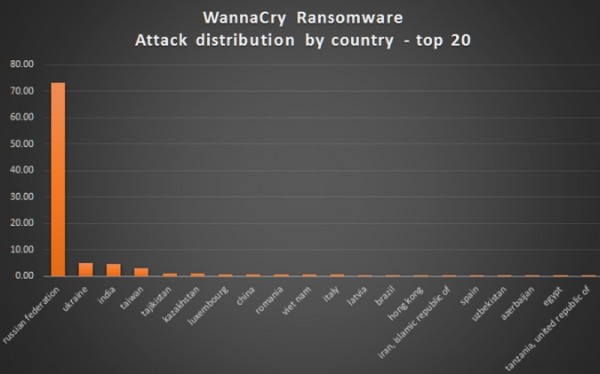

WannaCry saldırısı ardından araştırmacıların analiz ettikleri veriler sonucunda şirketlerin koruma alt sistemlerinin, en çok Rusya’da olmak üzere 74 ülkede en az 45.000 fidye yazılımı bulaştırma teşebbüsü saptadığını doğrulandı. Saldırganlar sisteme girdikten sonra bir kök kullanıcı takımı (rootkit) kurarak, verileri şifreleyecek olan yazılımı indirmekte. Zararlı yazılım dosyaları şifreledikten sonra 600 ABD Doları değerinde Bitcoin ödemesi talebi, miktarın yatırılacağı sanal cüzdan bilgileriyle birlikte ekranda gösterilmekte. Talep edilen fidye miktarı zaman geçtikçe artacak şekilde ayarlanmış. Söz konusu fidye yazılımı, kurbanlarına Microsoft Windows’ta bulunan ve Microsoft Güvenlik Bülteni MS MS17-010 kapsamında tanımlanıp kapatılmış olan bir güvenlik açığından faydalanarak bulaşmakta. Kullanılan “Eternal Blue” adlı exploit, 14 Nisan’da Shadowbrokers veri dökümünde ortaya çıkarılmıştır.

Uzmanlar tarafından yapılan açıklamalara göre: Mümkün olan en kısa sürede bir şifre çözme aracı geliştirmek adına, saldırı esnasında şifrelenerek kilitlenen verileri deşifre etmenin mümkün olup olmadığını tespit etme çalışmalarına devam ediliyor. Söz konusu saldırıda kullanılan zararlı yazılım aşağıdaki isimlerle saptamakta:

- Trojan-Ransom.Win32.Scatter.uf

- Trojan-Ransom.Win32.Scatter.tr

- Trojan-Ransom.Win32.Fury.fr

- Trojan-Ransom.Win32.Gen.djd

- Trojan-Ransom.Win32.Wanna.b

- Trojan-Ransom.Win32.Wanna.c

- Trojan-Ransom.Win32.Wanna.d

- Trojan-Ransom.Win32.Wanna.f

- Trojan-Ransom.Win32.Zapchast.i

- Trojan.Win64.EquationDrug.gen

- Trojan.Win32.Generic (Sistem İzleyici bileşeni etkin olmalıdır)

Anti virüs araştırmacıları, zararlı yazılımın bulaşma riskini azaltmak için aşağıdaki önemlerin alınmasını öneriyor:

- Saldırıda kullanılan güvenlik açığını kapatmak üzere Microsoft’un sunduğu resmi yamayı yükleyin

- Tüm ağ düğümlerinde güvenlik güvenlik çözümlerinin aktif olduğundan emin olun

- Anti virüs çözümü kullanılıyorsa, davranışsal proaktif bir tespit bileşeni olan Sistem İzleyici modülünü içerdiğinden ve çalışır halde olduğundan emin olun

- Söz konusu zararlı yazılımı en kısa sürede tespit etmek için Anti virüs yazılımlardaki Kritik Alan Taraması’nı çalıştırın (aksi halde 24 saat içerisinde otomatik olarak tespit edilecektir)

- MEM: Trojan.Win64.EquationDrug.gen’

i saptadıktan sonra sistemi yeniden başlatın - Müşteriye Özel Tehdit İstihbaratı Raporlaması hizmetlerini kullanın

Ayrıca güvenlik uzmanları WannaCry saldırısı karşısında 5 temel güvenlik kontrolü kapsamında aşağıdaki tedbirlerin uygulanmasını tavsiye ediyor.

Güvenlik Yamalarının Uygulanması :

– Microsoft tarafından yayımlanan MS-17-010 yamasının çok acil tüm sunucu ve bilgisayarlarda uygulanması ve uygulandığının doğrulanması.

Antimalware Çözümlerinin Kullanılması :

– Endpoint ve Gateway seviyesinde çalışan tüm Antimalware çözümlerinin etkin kullanılması ve en güncel Virüs imza seti ile kullanıldığının doğrulanması.

– Symantec Enpoint Protection (SEP)’ın v14 sürümü, tüm modülleri ile birlikte ve güncel kullanıldığında en etkin tedbiri sunmaktadır.

Erişim Denetimi :

– Windows bilgisayar ve sunucuların, dosya paylaşım (SMB) servisine erişimlerin, Network Firewall, IPS, Hostbased IPS gibi çözümlerle kontrol altına alınması ve erişimlerin sınırlandırılması

– Network seviyesinde Palo Alto NGFW ile yapılacak network segmentasyonu ve IPS koruması, Web gateway seviyesinde Blue Coat çözümlerinin 0-day zararlı filtreleme yetenekleri, Endpoint seviyesinde SEP 14’ün IPS ve FW özellikleri ile Symantec Data Center Security (SDCS) çözümlerinin erişim denetim yetenekleri etkin çözüm sunmaktadır.

Sürekli Zafiyet Taraması ve Yönetimi :

– Sözkonusu açıklığın mevcut olduğu sunucu ve bilgisayarların ağ taraması ile tespit edilerek yukarıdaki güvenlik tedbirlerinin uygulanması.

– Tenable Security Center çözümünün sürekli zafiyet analizi ve raporlama yetenekleri bu kapsamda etkin çözüm sunmaktadır.

Yedekleme :

– Hassas veri barındıran sunucu ve bilgisayarlardaki verilerin yedeklenerek olası başarılı bir saldırıya karşı geri dönüş alternatifinin hazır tutulması.

– Veritas backup çözümleri ile bu kontrol en etkin şekilde uygulanabilmektedir.